לראשונה: שיטת הפעולה של אחת מקבוצות הכופר הגדולות נחשפת

קבוצת חוקרי הסייבר של Cisco חשפה את הטקטיקות, הכלים והחדירות של Qilin - קבוצת כופרה שתוקפת עשרות יעדים בחודש

אתר הקבוצה Qilin. תמונה: אתר Cisco Talos

לאורך החודשים האחרונים הפכה קבוצת הכופרה Qilin (שכונתה בעבר Agenda) לאחת המדוברות והפעילות ביותר בתעשייה. הקבוצה, שזוהתה לראשונה ב-2022 על ידי Trend Micro ומורכבת מהאקרים דוברי רוסית, מפרסמת בקביעות למעלה מ-40 מקרי תקיפה בחודש, ואף הגיעה לשיא של 100 תקיפות בחודשים יוני ואוגוסט האחרונים.

בעקבות העלייה בפעילותה, פרסמה קבוצת חוקרי מודיעין הסייבר Cisco Talos ניתוח מקיף שמתאר את אופן הפעולה של Qilin, הענפים שנפגעו, המדינות שהיו יעד והכלים בהם השתמשה. הממצאים, בלשון המעטה, מטרידים. למי ששכח, Qilin זכתה בחודשים האחרונים להישג מפוקפק, כשלראשונה נקבע כי מטופל נהרג כתוצאה ישירה ממתקפת סייבר שביצעה חברה לשירותי דם.

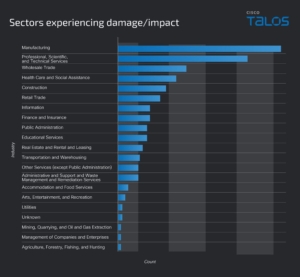

הקורבנות הן יריבות של רוסיה

לפי טאלוס, Qilin ממקדת את מאמציה בעיקר בארצות הברית, קנדה, בריטניה, צרפת וגרמניה – מדינות שמובילות קו נוקשה נגד רוסיה. מבחינה מגזרית, 23% מהקורבנות משתייכים לתעשיית הייצור, 18% לשירותים מקצועיים ומדעיים ו-10% לסחר סיטונאי. תחומים נוספים כמו בריאות, בנייה, קמעונאות וחינוך מהווים כל אחד כ-5% מכלל התקיפות. חשוב להבהיר: הקבוצה לא פועלת לבד – היא פועלת במודל RaaS (כופרה כשירות) שבו הפלטפורמה נמסרת לשותפים שמבצעים את התקיפה בפועל.

החוקרים מצאו דפוס פעולה עקבי יחסית: חדירה ראשונית באמצעות פרטי גישה שדלפו ברשת האפלה למערכות VPN ללא אימות דו שלבי, ואחר כך הסלמת הרשאות, תנועה רוחבית והצפנה. הכלים המרכזיים שנמצאו כוללים את PsExec, PowerShell ו-RDP, יחד עם תוכנות לגניבת סיסמאות כמו Mimikatz, Cyberduck וכלים של NirSoft.

חלוקת המתקפות של Qilin לפי סקטורים. תמונה: מתוך אתר Cisco Talos

לצורך שליטה ממושכת, התוקפים מתקינים תוכנות כמו AnyDesk, QuickAssist ו-Chrome Remote Desktop ומתחילים להתחמק ממנגנוני ההגנה, משביתים שירותי אבטחה כמו EDR, מריצים סקריפטים מוסווים ב-PowerShell ומשתמשים בכלים כמו Cobalt Strike להפעלת קוד זדוני ישירות מהזיכרון.

באחד המקרים החוקרים מצאו תיקייה שהכילה סקריפטים ייעודיים לגניבת סיסמאות. אחד מהם, !light.bat, שינה את הגדרות Windows כך שסיסמאות יישמרו בזיכרון, מה שאפשר לכלי כמו Mimikatz לשלוף אותן בקלות. לאחר איסוף הפרטים, המידע הועבר לשרת SMTP שנשלט על ידי התוקפים, והקידוד של הקובץ רמז על מקור רוסי (windows-1251).

בשלבים מתקדמים יותר, התוקפים ארזו את הקבצים הגנובים עם WinRAR והעלו אותם לשרתים חיצוניים דרך Cyberduck, כלי לגיטימי להעברת קבצים לענן. במקביל, הופעלו פקודות שמאפשרות להצפין קבצים גם באמצעות קישורים סימבוליים בין שרתים, והורצו סקריפטים לשליטה במכונות ESXi ובסביבות וירטואליות.

הגרסה שזוהתה בשטח – Qilin.B – כללה שני קובצי הצפנה. אחד הופץ למכונות השונות בארגון והשני פעל ממערכת בודדת על שיתופי הרשת. באירועים מסוימים הקבוצה אף השביתה מנגנוני High Availability בסביבת vCenter, החליפה את סיסמת root בשרתים והפעילה SSH כדי לשמור על גישה.

כל עדכוני ה-IT, תשתית וטכנולוגיה בערוץ הטלגרם של ITtime

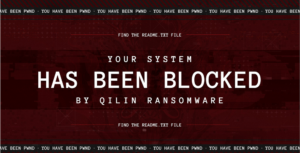

הודעת הפריצה שהושארה לקורבנות. תמונה: מתוך אתר Cisco Talos

לאחר ההצפנה, נוצרת הודעת כופר בכל תיקייה מוצפנת עם קישור לשרת הדלפות בכתובת .onion, וכן כתובת חלופית למי שאין לו גישה ל-Tor. כל קורבן מזוהה לפי מזהה ייחודי שמופיע גם בסיומת הקבצים שהוצפנו. ניתוח קובץ הקונפיגורציה של הכופרה חושף מיקוד מדויק: בעוד שתהליכים קריטיים כמו SQL, Exchange, שירותי גיבוי ואנטי וירוס מסומנים לעצירה בלבד, תיקיות כמו ClusterStorage דווקא כן נבחרו להצפנה, ככל הנראה כדי לפגוע גם בתשתיות Hyper-V קריטיות.

Qilin גם דואגת להתמיד: היא יוצרת משימה מתוזמנת שמסתווה כקובץ של TeamViewer, מוסיפה את עצמה ל-Registry, מחליפה את טפט שולחן העבודה ויוצרת לוגים פנימיים שיעזרו לתוקפים לעקוב אחרי התקדמות ההצפנה.

בסופו של דבר, המחקר שפרסמה השבוע Cisco Talos לא רק חושף את הכלים והטקטיקות של Qilin הוא מציג תמונת מצב מדויקת של האיום שארגונים מתמודדים איתו כיום: קמפיין סייבר שמנוהל כמו מבצע צבאי ולא פעם בשירות של מדינה עוינת. השאלה היא לא אם תהיה מתקפה אלא מתי ואם תצליחו לגלות אותה בזמן.