המתקפות ששינו את חוקי המשחק: כך התפתח הסייבר מווירוס לאיום מדינתי

מהדוא"ל האוהב של שנת 2000, דרך מתקפת Stuxnet ששיבשה את מתקני הגרעין באיראן ועד לגניבת מידע גנטי – כך נראה מסלול ההסלמה של מתקפות הסייבר בעשורים האחרונים, ומה למדנו מהכאוס שהן יצרו

תמונה: Pixabay

בעשורים האחרונים תחום הסייבר עבר שינויים משמעותיים, והראשון הוא תחכום הולך וגובר של התוקפים. הכסף הגדול שהאקרים ומדינות משקיעים במתקפות סייבר והנזקים המשמעותיים שהן גרמו משקפים את האבולוציה המהירה של הטכנולוגיות המשמשות לתקיפה. עד כמה מהירה?

בשנים הראשונות של המאה ה-21 ההתקפות היו פשוטות יחסית, כמו וירוסים שמפיצים את עצמם דרך דוא"ל או התקפות פישינג בסיסיות, וגם ההתמודדות איתן הייתה די פשוטה ו-Firewalls בלמו אותן די בקלות. עם הזמן, האקרים החלו לנצל חולשות במערכות קריטיות ולהתמקד במתקפות ממומנות פוליטית או כלכלית, בהמשך התפתח גם תחום מתקפות הסייבר הממוקדות במידע אישי ורגיש, בדגש על גניבת נתונים פיננסיים וגנטיים. כיום האקרים כבר מבצעים התקפות מתוחכמות שמכוונות בעיקר לארגונים גדולים, תוך שהם מנצלים חוסר ניהול זהויות, הרשאות לא מסונכרנות וחולשות אבטחה מתמשכות.

את ההתפתחות הזו הכי קל לראות בציר זמן של המתקפות הגדולות שקרו לאורך השנים – איך ממייל הגענו לטכניקות מתקדמות כמו Credential Stuffing, פישינג ממוקד או ניצול של מערכות חסרות הגנה, ואילו הגנות חדשות הולידה כל מתקפה כזו? בואו נחזור ל-10 מתקפות הסייבר הגדולות והמשפיעות עד היום – הדליקו את הפיירוול, תעלו הגנות, אנחנו מתחילים.

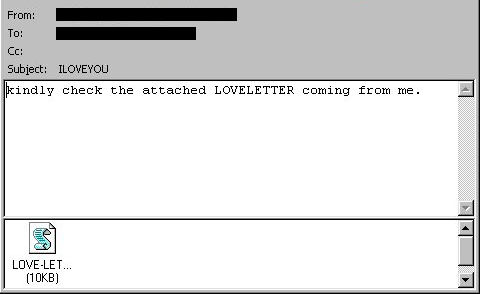

מייל ILOVEU. מקור: ויקיפדיה

1. ILOVEYOU ,2000 – וירוס דוא"ל

בשנת 2000 הווירוס ILOVEYOU היה אחד מהווירוסים המפורסמים ביותר בהיסטוריה. הוא התפשט דרך דוא"ל עם נושא פשוט "ILOVEYOU" (אני אוהב אותך) והכיל קוד זדוני שהשפיע על מיליוני מחשבים ברחבי העולם. זו הייתה אחת ההתקפות הראשונות שבה השתמשו בשיטת פישינג על מנת להדביק מחשבים ולהפיץ תוכנה זדונית בצורה מיידית.

2. Stuxnet, 2010: תקיפת התשתיות הקריטיות הראשונה – תקיפת מתקני הגרעין באיראן

ב-2010 ההתקפה על המתקנים הגרעיניים של איראן – שנודעה בשם Stuxnet – נחשבה לאחת מההתקפות המתקדמות ביותר. זו הייתה ההתקפה הראשונה שמטרתה הייתה להשפיע על תשתית פיזית באמצעות תוכנה, שבה תוכנה נועדה לא רק לריגול, אלא לשיבוש והשמדה פיזית של תשתית תעשייתית – צנטריפוגות להעשרת אורניום. המתקפה, שזוהתה ככזו שקיבלה כנראה תמיכה מדינתית (ארה"ב וישראל), סימנה לראשונה את המעבר של סייבר מכלי מודיעיני לכלי אסטרטגי-צבאי, וחשפה את היכולת של מדינות לתכנן מתקפות דיגיטליות כירורגיות המשפיעות ישירות על ריבונות, ביטחון לאומי ותשתיות קריטיות. אפשר לומר ש-Stuxnet פתחה את עידן הסייבר ככלי צבאי ממוקד, ומאז סייבר הוא חלק בלתי נפרד מהארסנל הביטחוני של מדינות – לא רק כתחום הגנה, אלא גם כיכולת תקיפה התקפית לכל דבר.

3. Target Data Breach, 2013 – פריצה למידע כרטיסי אשראי

ב-2013, Target, מרשתות הקמעונאות הגדולות בארה"ב, חוותה פריצה שתוצאתה הייתה גניבת פרטי כרטיסי אשראי של מיליוני לקוחות. הגישה למידע הרגיש התבצעה דרך מערכת השיווק של Target, וההתקפה העלתה למודעות את החשיבות של אבטחת המערכות הפנימיות בשרשרת האספקה של חברות קמעונאיות.

4. Yahoo Data Breach ,2013-2014 – פריצה בהיקף עולמי

בין 2013 ל-2014, Yahoo חוותה פריצה נרחבת שגרמה לגניבת נתונים של 3 מיליארד חשבונות משתמשים. הפריצה הציגה את חולשתה של Yahoo בניהול נתונים רגישים והציבה במרכז הבמה את הבעייתיות של חברות שמאחסנות מידע אישי בכמויות עצומות ללא הגנה מספקת.

כל עדכוני ה-IT, תשתית וטכנולוגיה בערוץ הטלגרם של ITtime

5. The Sony Pictures Hack ,2014 – מתקפה פוליטית

ב-2014 Sony Pictures חוותה מתקפה פוליטית שהביאה לנזק כלכלי משמעותי ולפגיעה תדמיתית חמורה. ב-24 בנובמבר 2014 עובדים של החברה ראו את המחשבים שלהם ננעלים עם תמונה מאיימת של שלד ודדליין: אם לא יעמדו בדרישות ההאקרים, מידע רגיש ייחשף. המתקפה כללה גניבת מידע פנימי על 47 אלף עובדים, כולל משכורות, כתובות ומספרי ביטוח לאומי; תסריטים, חוזים, סרטים שלא יצאו לאקרנים, תכתובות מייל מביכות בין בכירים ועוד.

מדוע זו מתקפה פוליטית? אחת הסברות המרכזיות, שנתמכה גם על ידי ה-FBI, הייתה שההתקפה נעשתה בתגובה לסרט הקומדיה The Interview, שבו צמד אמריקאים (בגילומם של סת' רוגן וג'יימס פרנקו) מגויסים להתנקש במנהיג צפון קוריאה, קים ג'ונג-און. צפון קוריאה הכחישה מעורבות ישירה, אך שיבחה את ההתקפה, וסוני מבחינתה עצרה את הפצת הסרט.

ההתקפה הזו הדגישה כמה החשיבות של הגנה על נתונים פנימיים, במיוחד במקרים של מתקפות ממומנות שמטרתן להפעיל לחצים פוליטיים.

מתוך הטריילר של "The Interview". צילום מסך

6. Equifax Data Breach, 2017 – גניבת מידע פיננסי

ב-2017, Equifax, אחת מחברות האשראי הגדולות ביותר בארה"ב, חוותה פריצה שגרמה לחשיפת פרטיהם האישיים של 147 מיליון אמריקאים, כולל שמות, כתובות, מספרי ביטוח לאומי ונתוני כרטיסי אשראי. הפריצה הזו הציבה את האיום על המידע הפיננסי של הצרכנים במרכז השיח, והדגישה את החשיבות של תיקוני תוכנה מתמידים לנוכח המתקפות המשתכללות.

7. NotPetya, 2017 – התקפה כלפי תשתיות קריטיות עולמיות

הפריצה של NotPetya ב-2017 היא אחת ממתקפות הסייבר ההרסניות ביותר בהיסטוריה המודרנית. בניגוד להרבה מתקפות כופר (Ransomware), המטרה שלה לא הייתה כסף, אלא השמדה וזריעת כאוס – והיא השפיעה על מדינות, תאגידים ותשתיות קריטיות.

זה התחיל כמו תוכנת כופר – היא הצפינה מחשבים וביקשה כופר בביטקוין כדי לשחרר את הקבצים, אבל בהמשך התגלה שזו לא תוכנת כופר "קלאסית", אלא wiper – כלומר, תוכנה שתפקידה להשמיד מידע, ולא להחזיר אותו, מכאן גם שמה. ההתקפה כוונה לאוקראינה והתחזתה לעדכון תוכנה של תוכנת הנהלת חשבונות פופולרית – M.E.Doc – אך במהירות הודבקו מחשבים והמתקפה התפשטה ברחבי העולם. משם נגרם נזק כלכלי, שיבוש ושיתוק של המערכת הלוגיסטית העולמית, עם פגיעה בארגונים כמו חברת הספנות Maersk, חברת התרופות Merck ו-FedEx. המתקפה הזו שינתה את סדר העדיפויות, המחישה את רמת האיום הפוטנציאלית והובילה להבנה שמכאן מתקפות רק יהיו יותר מזיקות ורחבות.

רוצים לקבל את הניולזטר השבועי של ITtime? הירשמו כאן

8. 23andMe Data Breach ,2023 – פריצת מידע גנטי אישי

ב-2023 23andMe, חברה שמתמחה בנתונים גנטיים, חוותה פריצה באמצעות התקפת Credential Stuffing. התוקפים השתמשו בחולשות בהגנה על זהויות אישיות וגנבו מידע גנטי רגיש. התקפה זו הדגישה את הצורך באבטחת מידע אישי רגיש ביותר, במיוחד כשמדובר בנתונים גנטיים שעשויים להוות מטרה למתקפות נוספות.

9. Microsoft Midnight Blizzard Breach, 2024 – פריצה ממומנת על ידי מדינה

ב-2024 קבוצת האקרים רוסית הצליחה להשתלט על חשבון לא פעיל של Microsoft, לחדור דרכו למערכות פנימיות ולגנוב מידע רגיש. המתקפה הזו סימנה נקודת מפנה חשובה בעולם הסייבר: היא הדגימה כיצד אפילו ארגונים עם תשתיות אבטחה מהמתקדמות בעולם עלולים ליפול קורבן בשל ניהול לקוי של זהויות והרשאות. מעבר לנזק הישיר, האירוע סימן מעבר לתקיפות מתוחכמות המנצלות חולשות ארגוניות שקטות, תוך הישארות מתחת לרדאר.

שרתי מיקרוסופט. מתוך סרטון תדמית של החברה

10. Dropbox Sign Breach ,2024 – פריצה למאגרי נתונים באמצעות חשבון שירות

ב-2024 התקפה על Dropbox Sign התבצעה דרך גישה לחשבון שירות עם הרשאות רחבות. מדובר במקרה שמדגיש את הצורך בניהול מדויק של חשבונות שירות ואוטומציה של בקרת הרשאות על מנת להימנע מפרצות דומות שיכולות להוביל לפגיעה משמעותית.

אז מה מחכה לנו הלאה?

ההתקפות רק ילכו וישתכללו, זה כבר ברור, אז כיצד ארגונים יוכלו להתמודד בעתיד? העבר מלמד שמה שנראה לעתים כבעיה טכנית פשוטה יכול להסתיים בנזק ארוך טווח לכל הארגון, וגם שלא משנה כמה שכבות הגנה וחומות הארגון יבנה, התוקפים תמיד ימצאו את הפרצה בגדר.

אחת הדרכים להתמודד עם האתגר היא ההפנמה שניהול נכון של הזהויות (Identities) בארגון (כלומר הזהויות של העובדים והזהויות של המכונות NHI) והגנה עליהן הוא למעשה קו ההגנה האחרון שבו יש להתמקד, ולשם כך חייבים לבנות מדיניות מרחבית שתרכז את כל הזהויות בארגון.

האבולוציה של התקיפות הראתה לנו שעדכון מתמיד של כלים, מדיניות אבטחה ושמירה על נתונים הוא תנאי הכרחי להצלחה במאבק הסייבר. ככל שהתקיפות הופכות מתוחכמות יותר, כך הארגונים חייבים להיות מוכנים עם כלים, טכנולוגיות ופתרונות שמגנים עליהם מפני טכניקות חדשות ומורכבות. אך המאבק אינו רק טכנולוגי, אלא גם ארגוני: על מנהלי הארגונים להבין את הצורך בעדכון מתמיד של מערכות, תוך התאמה לסיכונים שמגיבים לכל שינוי בסביבה הטכנולוגית ובאסטרטגיות של תוקפים.

והעתיד? טכנולוגיות מתקדמות כמו בינה מלאכותית (AI) כבר משמשות כלי עוצמתי עבור תוקפים ומגני המידע. השאלה הגדולה היא אם ניתן להישאר צעד אחד לפני התוקפים בעידן שבו AI יכולה לשדרג את יכולות ההתקפות בצורה כל כך מהירה ומורכבת. ככל שהטכנולוגיה תמשיך להתפתח, השאיפה תהיה לשלב אוטומציה וניתוח נתונים מתקדם על מנת לזהות ולנטרל איומים בזמן אמת, אך האתגר האמיתי יהיה לאזן בין חדשנות טכנולוגית לאסטרטגיות אבטחה יעילות שמותאמות לעידן החדש.

אמיר אופק הוא מנכ״ל AxoniusX, יחידה של Axonius, שאחראית על חדשנות ואינקובציה של מוצרים חדשים