קופי פייסט זה האיום החדש: 77% מהעובדים משתפים מידע רגיש דרך חשבונות AI פרטיים

בזמן שצוותי ה-IT והאבטחה מתכננים איך לאכוף שימוש בכלי AI מאושרים, העובדים כבר מדליפים דאטה דרך חשבונות אישיים. אז מה עושים?

תמונה: Pixabay

עבודה מבוססת ענן זה לא דבר חדש ומערכות SaaS (מ-CRM ועד BI) הן הליבה של כל ארגון כמעט, אבל בשנה האחרונה נכנסה צלע חדשה לתמונה: כלי בינה מלאכותית גנרטיבית. השילוב הזה – SaaS ו-AI – יוצר מציאות עם כללים חדשים שנוגעת בדיוק במקום שאנשי IT ואבטחה לא מסתכלים: בתוך הדפדפן. דוח חדש של חברת הסייבר הישראלית LayerX, שמבוסס על נתוני טלמטריה אמיתיים שנאספו מלקוחות ארגוניים של החברה, חושף שהאיום כבר לא מסתתר בקובץ שהועלה ל-Drive, אלא בפעולות הכי קטנות, הכי שגרתיות והכי בלתי נראות – העתקה והדבקה (Copy Paste).

איך זה נראה במספרים? כמעט 45% מהעובדים משתמשים בכלים מבוססי AI, והפעילות הזו מהווה כ-11% מכלל השימושים שנעשים בדפדפן הארגוני. כלומר, אחד מכל תשעה שימושים בדפדפן כולל אינטראקציה עם כלי AI כמו ChatGPT או Copilot.

אבל העניין המהותי יותר הוא לא אם העובדים משתמשים בבינה, אלא איך הם משתמשים בה, כי בזמן שאתם עדיין מתכננים איך לאכוף שימוש בכלי AI מאושרים, הדאטה כבר דולף בדלת האחורית. 77% מהמשתמשים מעתיקים ומדביקים מידע (טקסט, קוד, שמות לקוחות) לתוך כלי AI, ורוב מוחלט מהפעולות האלה נעשה דרך חשבונות פרטיים של העובדים. זה אומר אפס ניהול, אפס נראות ואפס שליטה ארגונית על המידע הרגיש. במקביל, גם בפלטפורמות SaaS רגילות המצב לא מזהיר – 41% מהקבצים שמועלים מכילים נתונים רגישים.

בעצם הדוח מראה כי דליפת המידע עברה מהקובץ לטקסט, ומודלים מסורתיים של DLP מבוסס קבצים או רשתות פשוט עיוורים למציאות הזו. כשעובד מדביק פיסות קוד קנייני או פרטי לקוחות רגישים לתוך חלון צ'אט ב-ChatGPT או לתוך כלי תרגום חכם, המידע עוקף לחלוטין את כלי האבטחה הרגילים. מי שעשתה צעד כדי בנושא הזה היא מיקרוסופט, שהודיעה בשבוע שעבר כי מאפשרת לחבר את חשבונות הקופיילוט האישיים לאלה הארגוניים.

Shadow IT בכל מקום

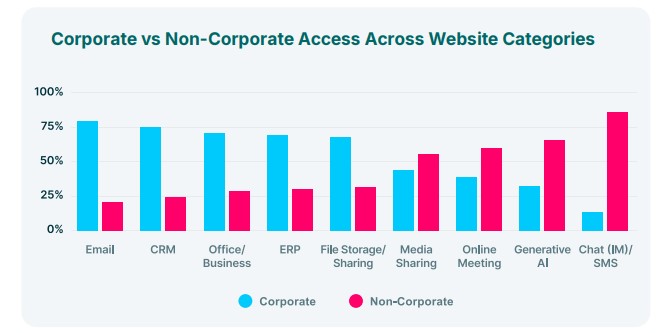

אם חשבתם שכאן נגמרות הצרות, אז לא – הדוח מגלה שהכאוס מגיע לליבת ה־SaaS הארגונית. הזהות הדיגיטלית של העובדים הופכת לנקודת תורפה: 87% מהפעילות באפליקציות מסרים מיידיים, כמו וואטסאפ וטלגרם, נעשית דרך חשבונות פרטיים שאינם מנוהלים על ידי הארגון, ו־62% מההדבקות שם כוללות מידע אישי או פיננסי. המשמעות ברורה: גם בלי כוונה רעה, העובדים עצמם הופכים לערוץ בלתי מפוקח לדליפת מידע רגיש ולחשיפת זהויות ארגוניות.

מתוך הדוח של LayerX

הנתונים המטרידים ביותר מגיעים דווקא ממערכות הליבה. הדוח חושף כי דווקא במערכות הכי קריטיות – CRM ו-ERP – המצב הוא החמור ביותר: 71% מהכניסות ל-CRM ו-83% ל-ERP מתבצעות ללא SSO או Federation. המשמעות היא אבטחת זהויות חלשה ובלגן שלם של סיסמאות וחשבונות לא מנוהלים בנקודות הכי רגישות. זהו ה-Shadow IT הקלאסי, רק הפעם ב-Tier-1.

המשמעות עבור אנשי IT היא כפולה: מצד אחד, המידע רגיש יותר ומפוזר על פני יותר פלטפורמות; מצד שני, השליטה עליו הופכת כבר לכמעט בלתי אפשרית אם ממשיכים להסתכל רק ברמת הרשת או השרת. LayerX ממליצה על שינוי מתודולוגי וטכנולוגי שמחייב להזיז את מרכז הכובד של האבטחה.

כל עדכוני ה-IT, תשתית וטכנולוגיה בערוץ הטלגרם של ITtime

מתוך הדוח של LayerX

ראשית, בחברה אומרים כי יש צורך בניטור ואכיפה ברמת הדפדפן, משום שרק פתרונות כאלו יכולים לראות את הפעולות בזמן אמת – העתקות, הדבקות, הזנת טקסטים לפרומפטים – ולמנוע זליגה שניות לפני שהיא מתרחשת. שנית, מומלץ לאמץ מודל אבטחה מבוסס פעולות (Actions-Based) במקום מודל מבוסס קבצים. זה ההבדל בין לדעת ש"קובץ חשוב יצא מהרשת" לבין לדעת ש"משתמש הדביק 3 שורות של קוד קנייני לתוך הפרומפט של Copilot". זה לראות את הכוונה של זליגת המידע ברמת המשתמש.

לבסוף, במקום לחסום באופן גורף את כל מה שמוגדר כ-Shadow IT, צריך לנהל את זה בצורה חכמה. הפתרון הוא לאו דווקא חסימה גורפת, אלא נראות, הקצאת הרשאות מבוקרות והגדרת מדיניות שימוש חכמה. חסימה רק תגרום לעובדים למצוא דרכים עוקפות ומסוכנות יותר, ואילו נראות ושליטה יאפשרו גם גמישות וגם אבטחה.