הכירו את דני, הוא מייצא נתונים אישיים מחברות FAANG ואנחנו הולכים להרוס לו את החיים

כחלק מהדרישה לפרטיות 5 ענקיות הטק מאפשרות לייצא נתונים אישיים, זו בדיוק נקודת החולשה שתוקפים מחפשים כדי לדעת הכל עליכם ועל החברה שבה אתם עובדים

תמונת שער של פנג הלבן, שנוצרה באמצעות Ideogram

פרטיות היא היבט מרכזי בחיינו. יש לנו זכות בסיסית לשלוט בנתונים האישיים שלנו במרחב הפיזי או הווירטואלי. עם זאת, כאשר אנו משתמשים במוצרים של ספקים חיצוניים, ובמיוחד אלה של חמש החברות המכונות במשותף FAANG (Facebook, Amazon, Apple, Netflix, Google), טביעת הרגל הדיגיטלית שלנו מתרחבת ללא הרף. בשנים האחרונות, כחלק ממחויבותן לשקיפות, חברות ה-FAANG החלו לספק שירות המאפשר לנו לייצא את הנתונים שלנו לכונן מקומי תוך שניות ספורות. כל חברה בחרה שם שונה לשירות הזה, אבל אנחנו נקרא לו בשם הכולל "שירות הייצוא".

כל עדכוני ה-IT, תשתית וטכנולוגיה בערוץ הטלגרם של ITtime

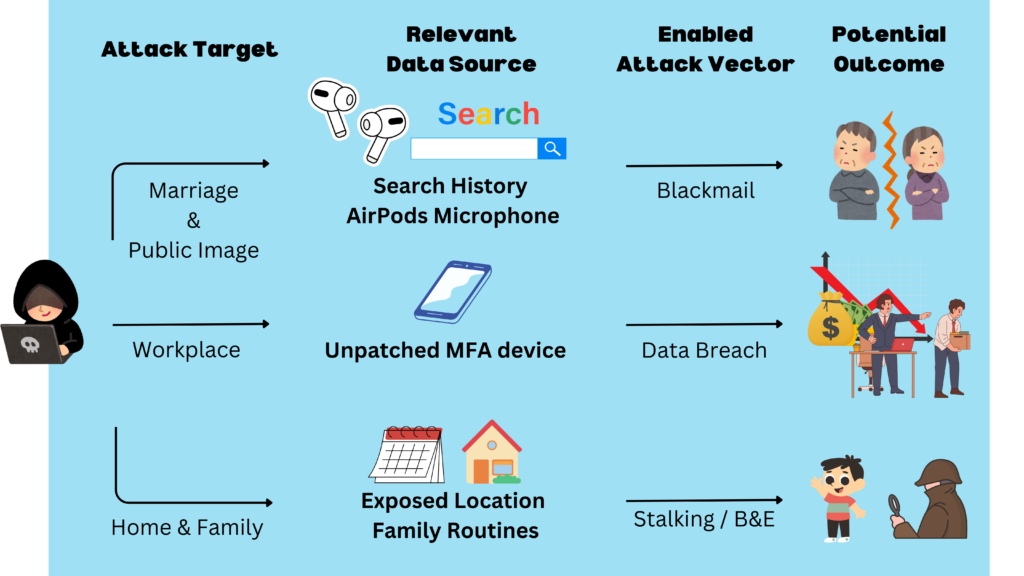

אמנם קלות השימוש של השירות מועילה לחוויית הלקוח, אך ישנם שני צדדים לכל מטבע, ולעתים קרובות גם יש לכך מחיר. שירות הייצוא יכול לשמש תוקפים כדי לקבל מידע נרחב עלינו, כולל מידע מזהה אישי (PII). כדי להשיג את מטרתם, תוקפים יכולים לבחור מבין מגוון של נקודות כניסה ראשוניות: הם יכולים לגנוב קובצי Cookie; לשתול תוכנות זדוניות במכשיר שלכם ואף להשיג גישה פיזית לנתונים שלכם. כל אחת מהפעולות האלה יכולה לאפשר לגורמים עוינים גישה למידע שלכם, ואנחנו הולכים להראות לכם כיצד התקפה כזו יכולה להרוס למישהו את החיים.

בספרו הנפלא של ג'ק לונדון, "פנג הלבן", הוא מתאר את סיפורו של זאב בודד המנווט בשממה מלאת טורפים. דמויות רבות בסיפור מנצלות את כישורי ההישרדות של פנג, וכך עושים גם השחקנים העוינים ברשת שיכולים לנצל את הנתונים האישיים שנאספו על ידי FAANG.

בחור ממוצע ודי מודע

אחד הלקוחות הנאמנים של חברות ה-FAANG הוא דני. דני הוא בחור ממוצע שעובד בחברת טכנולוגיה גדולה ובדרך כלל מודע לנושאי אבטחה. ניתחנו את המידע המיוצא שלו באמצעות השירותים של גוגל, מטא ואפל, ומצאנו כמה תרחישי איום שבהם כל אחת מהחברות הללו יכולות לנצל לרעה את הנתונים האישיים של דני. עבור כל תרחיש, נציג את הסיכונים המשויכים לו באמצעות פסאודו-קוד כהוכחת היתכנות (POC), ואלה ישתמשו בקובצי קלט שונים המיוצאים משירותי הייצוא המתאימים, תוך הבטחת השמירה על האנונימיות של דני באמצעות אנונימיזציה.

אנו מתמקדים בעיקר בטקטיקות לוחמת הסייבר הבאות: התחמקות מאמצעי הגנה, תנועה רוחבית ואיסוף מודיעין. איסוף מודיעין הוא טקטיקה מאתגרת עבור מגינים, שכן לעתים קרובות היכולת שלהם לסכל אותה מוגבלת מאוד.

נקודת המוצא שלנו היא חשבון אישי חשוף (המוכר גם כמשתמש ללא הרשאות גבוהות), ונדגים כיצד התוקפים יכולים לאסוף ולנצל לרעה את הנתונים האישיים שלנו. את דוגמאות הקוד המלאות, כולל נתיבי קובץ הקלט משירות הייצוא המפנים למידע הרגיש, ניתן למצוא ב-Repository הבא: WhiteFAANG.

לא רק דני מתחבר למייל האישי מהעבודה

שימוש בחשבונות אישיים בסביבות ארגוניות הוא נפוץ בהרבה ממה שחושבים. גם בתעשיית ההייטק, אנשי מקצוע מנוסים ומשתמשים לא טכנולוגיים משתמשים בחשבונות ה-Google האישיים שלהם למשימות שונות, למשל שיתוף קבצים וכתיבת מסמכים או ל"מעקף יצירתי" של מערכות סינון דוא"ל ו-DLP (מערכות למניעת אובדן נתונים). בסקר שערכה CyberArk בקרב יותר מ-14,000 משתתפים, כ-63% מהעובדים דיווחו על שימוש בחשבונות אישיים במחשבים הניידים שלהם בעבודה, וגוגל היא הפלטפורמה הנפוצה ביותר.

בשנת 2022 שחקן עוין פרץ לחשבון Google "האישי" של עובד סיסקו. העובד הזין פרטי כניסה ארגוניים רגישים בזמן שהוא מחובר לחשבון שלו, דבר שמאפשר לסנכרן את הסיסמאות עם חשבון גוגל. כך יכול היה התוקף למנף את פרטי ההתחברות האלה כדי לגשת ל-VPN הארגוני באמצעות טכניקות עקיפת אימות רב-גורמי (MFA). גם Okta חוותה תקרית דומה "עובד נכנס לפרופיל Google האישי שלו", סיפר דיוויד ברדברי, מנהל האבטחה הראשי של אוקטה, "שם המשתמש והסיסמה של חשבון השירות נשמרו בחשבון גוגל האישי של העובד. החשבון האישי היה נקודת הכניסה הראשונית ששימשה את התוקף, דבר שהפך בשלב מאוחר יותר לתקרית אבטחה משמעותית עבורנו, שהשפיעה על לקוחות חשובים כגון Cloudflare, 1Password ו-BeyondTrust".

אני חושב שכבר ברור שהחשבונות האישיים שלנו משמשים כווקטור תקיפה משותף לשחקנים עוינים. מה יכול לקרות לדני ולמקום העבודה שלו אחרי הפריצה לחשבון האישי? בואו נסקור כמה תרחישי איום עבור Apple, Google ו-Meta. נתחיל עם אפל.

אפל

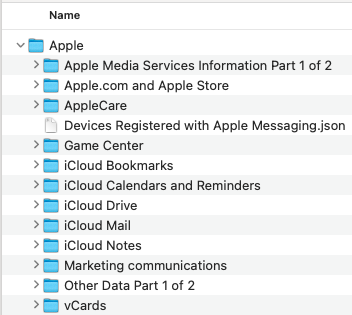

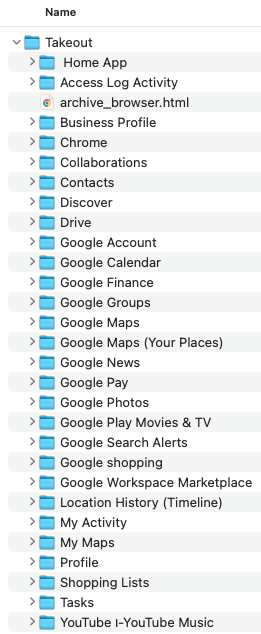

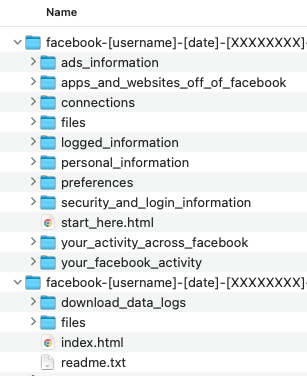

הפלט של שירות הייצוא של Apple בנוי באופן הבא:

איור 2 מבנה ספריית הייצוא של Apple

איתור מכשירים פיזיים

כיום רוב הארגונים משלבים אימות רב-גורמי (MFA) כפרקטיקה מרכזית בתהליך האימות, והוא מבוצע בדרך כלל באמצעות מכשירי קצה כגון טלפונים ניידים.

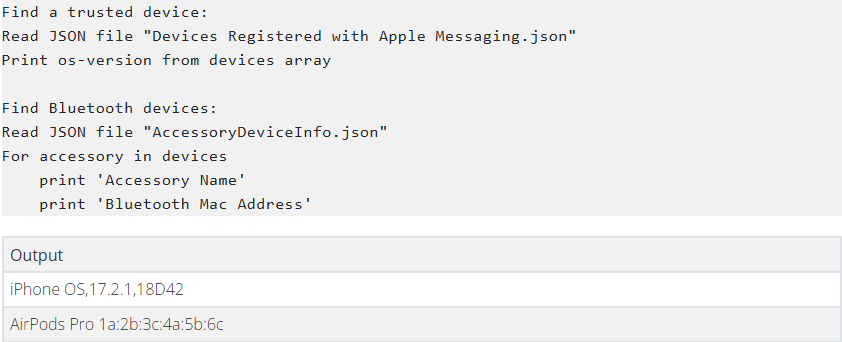

כדי לעקוף את זרימת ה-MFA הארגונית, תחילה עלינו למפות את מכשירי הקצה הזמינים של דני ולאסוף כמה שיותר מטא-נתונים. הייצוא מאפשר לנו לברר את גרסת מערכת ההפעלה המדויקת של המכשיר הפעיל וללמוד על הרגלי התקנת העדכונים של דני. התובנות ישמשו לניצול לניצול של חולשות אבטחה.

נתון משמעותי נוסף שזמין לנו דרך הייצוא כולל אביזרי Bluetooth, והמידע זמין בקובץ "AccessoryDeviceInfo.json" כחלק מהייצוא. לא רק שאנו יכולים למפות את מכשירי הבלוטות' של דני, אנו יכולים גם לגשת לכתובות ה-MAC שלהם.

ניתוח המיפוי מאפשר לנו לנצל נקודות תורפה ספציפיות, כגון חולשת האבטחה שהתגלתה לאחרונה ב-AirPods, CVE-2024-27867, המאפשרת לתוקפים לצותת למיקרופון של האיירפודס באמצעות כתובת MAC בלבד. ראוי לציין כי משתמשי Android המשתמשים ב-AirPods אינם מקבלים עדכונים אוטומטיים, ולכן סביר להניח שהם פגיעים לחולשה זו.

איך הרסנו את דני? השתלטות על הטלפון הנייד שלו תקל על גניבת הזהות שלו ותאפשר שלל פעולות זדוניות כגון חשיפה למידע סודי, ביצוע פעולות במרמה ושינוי הגדרות ניהוליות בשלל אפליקציות. היא גם מאפשרת לחדור אל הארגון שמעסיק את דני ולגרום לפיטוריו ולפגיעה בשמו הטוב. השתלטות על אביזרי הבלוטות', ובפרט על האוזניות, מאפשרות להאזין למידע חשאי אשר עשוי להכיל סיסמאות רגישות.

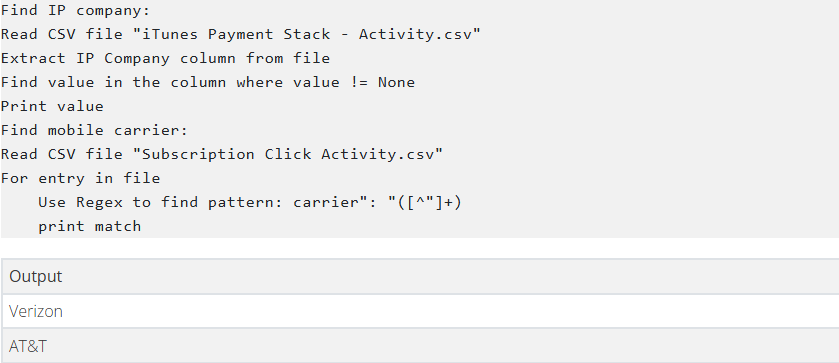

איתור ספקי אינטרנט (ISP) וסלולרי

איסוף מודיעין הוא חלק בלתי נפרד מכל תקיפה. אנו יכולים לחפש מידע על ספק שירותי הסלולר, שיכול להוביל אותנו במעבר רוחבי למכשיר הנייד הראשי של דני באמצעות הנדסה חברתית. הייצוא מכיל כמות גדולה של PII, כולל ארבע הספרות האחרונות של מספר כרטיס האשראי של דני (אשר ניתן למצוא בקובץ Billing Information History.csv כחלק מהייצוא). אלה משמשות כשיטת זיהוי סטנדרטית עבור בנקים ומוקדי תמיכה, כולל ספק הרשת הסלולרית וספק האינטרנט של דני. יחד עם שילוב של התקפת Vishing (פישינג קולי) ניתן לקבל מידע, לקנות, לשנות ולגנוב מדני כל דבר בעצם. את הנזק הוא יגלה רק אחרי שהוא כבר נעשה. בעבר ראינו דוגמאות לאירועים שהתרחשו בפועל שכללו איפוס MFA (התקפת MGM), החלפת SIM (התקפה על מבטחים בארה״ב) ואירועים רבים אחרים.

וקטור התקפה אפשרי נוסף הוא זיהוי ציוד פגיע, למשל נתבים שלא הותקנו בהם עדכונים על ידי הספק הספציפי, כלומר ספק שירותי האינטרנט שגילינו דרך שירות הייצוא. מוצרים אלה חסרים עדכוני אבטחה קריטיים, ולכן הם מהווים סיכון חמור.

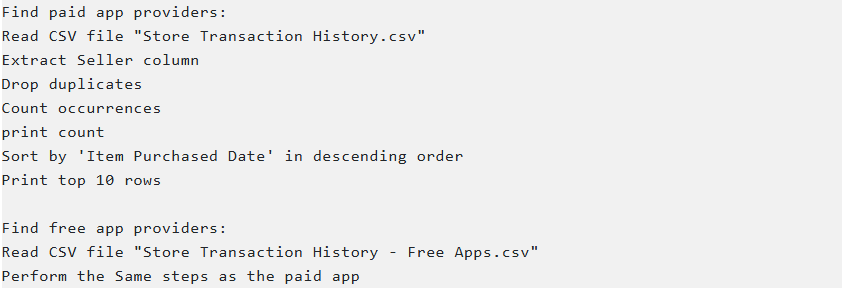

איתור המפתחים שיצרו את האפליקציות באייפון של דני

בדרך כלל יריבים משתמשים בשרשראות אספקת תוכנה כדי לחמוק ממנגנוני הגנה על ידי התמקדות בחוליה החלשה ביותר. הם יכולים למנף את וקטור ההתקפה הזה באמצעות היישומים שהורדו למכשיר. הייצוא מכיל מידע על כל יישום שהורדנו אי פעם למכשיר ה-iOS שלנו. כל מפתח אפליקציות מייצג הרחבה של האמון במכשיר ומגדיל את פני השטח החשופים לתקיפה.

אנחנו יכולים לסמן את מפתחי האפליקציות החלשים ביותר כמועמדים להתקפה על שרשרת האספקה. דני נותן אמון אינהרנטי בספקים אלה ופריצה לזרימת ה-CI/CD שלהם עלולה, בתורה, לסכן את המכשיר שלו. מתקפה מוצלחת כזו תחשוף את המכשיר הנייד לשימוש בלתי מורשה דרך הרצת קוד, ואז אפשר לפגוע בדני בשלל דרכים – גישה למידע פרטי, ביצוע פעולות במרמה ומעקף תהליכי MFA.

דני סמך על יותר מ-1,000 ארגוני פיתוח לאורך השנים. האם התכוון לסמוך על מספר כה עצום של מפתחים המפוזרים על פני יותר מ-50 מדינות? כמה מהמדינות האלה נחשבות לעוינות על ידי דני וממשלתו?

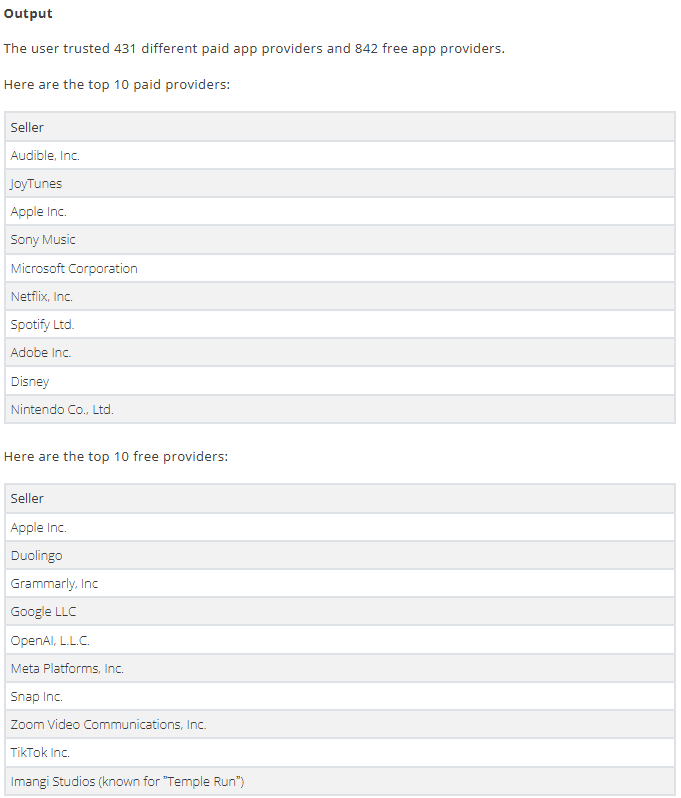

המשתמש נתן אמון ב-431 ספקים שונים של אפליקציות בתשלום ו-842 ספקים של אפליקציות חינמיות. להלן עשרת הספקים המובילים של אפליקציות בתשלום ועשרת הספקים המובילים של אפליקציות חינמיות:

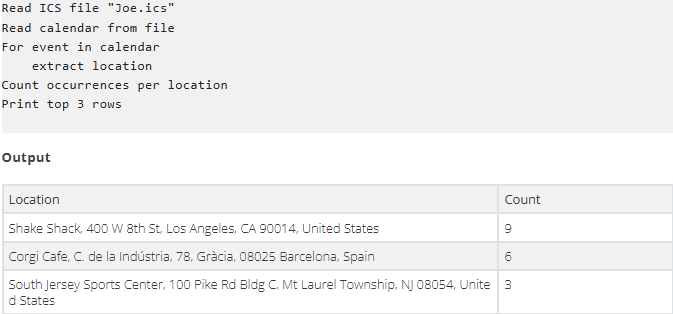

לאתר את דני על סמך היומן האישי שלו

הייצוא נותן לנו גישה ללוח הזמנים של דני דרך לוח השנה שלו. כך נוכל לזהות את דפוסי היומיום של שלו, כולל המיקומים המדויקים שבהם הוא צפוי להיות. מידע זה כבר מאפשר לעבור למישור הפיזי, ולגרום לדני נזק רב – מגניבת נכסים (לפטופ, טלפון נייד, תעודות מזהות ועוד), דרך ריגול ועד לפגיעה ממשית בחייו. התוקף יכול לעקוב אחרי בני המשפחה של דני ולהטרידם כחלק מאותם ניסיונות פגיעה.

אגב, על סמך המחקר שלנו, אפל אף מתעדת אירועים שנמחקו מלוח השנה שלנו (מחיקות עשויות להצביע על רצון להסתיר משהו).

גוגל

מבנה התיקיות של שירותי הייצוא של Google. תמונה: יח״צ סייברארק

לעקוף את בקרות האבטחה בעבודה של דני

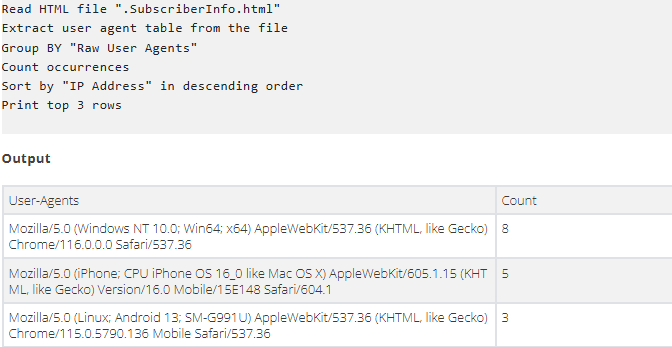

זהויות הן הליבה של רוב תקריות האבטחה. לכן ארגונים גדולים מיישמים בקרות אבטחה, הכוללות לעתים קרובות UBA (ניתוח התנהגות משתמשים) ו-ITDR (זיהוי ותגובה לאיומי זהות).

כדי לעקוף את בקרות האבטחה אלה, התוקף יכול לדמות את פעולות הקורבן באמצעות סוכני המשתמש (ברוב המקרים, דפדפן) הנפוצים ביותר בשימוש אצל הקורבן. זהות סוכן המשתמש (User Agent) מיוצגת על ידי מחרוזת הכוללת את גרסת התוכנה ומערכת ההפעלה. כמו זאב בעור של כבש, השחקן העוין מסווה את עצמו על ידי אימוץ זהות הקורבן, וממתין להזדמנות הנכונה להכות.

למרות שמחרוזת ה-UA נחשבת למזהה משתמש "חלש" בהשוואה לשיטות אחרות (כתובות IP, אסימוני הפעלה וכו'), ספקי אבטחה בדרך כלל משלבים אותה במנוע זיהוי אנומליות רב-שכבתי.

איך פגענו בדני? כשאנחנו יודעים את סוכני המשתמש המדויקים אשר אופייניים לדני, קל בהרבה לגנוב את זהותו ולצלוח מנגנוני הגנה באתרים ומוצרים שונים.

לסחוט את דני על בסיס חיפושים קודמים

על פי המחקר שלנו, Google Export מכיל כל מונח שחיפשתם בגוגל בשנים האחרונות. מדובר במידע מפורט שנאסף לאורך שנים ומאפשר ליצור פרופיל אישיותי מקיף של דני. בעבור מי שרוצה להרוס את החיים של דני מדובר באוצר של מידע סודי למטרות סחיטה, וחשיפתו לשלל הונאות ומניפולציות רגשיות שיפגעו בו כלכלית ונפשית.

למשל, אפשר לבנות רשימה של מילות מפתח מותאמות אישית שהוא מחשיב כרגישות (התמקדות בהתמכרות, בעיות כלכליות וכו') ולהשתמש בהן כדי לסחוט אותו. למשל: חיפשת וביקרת ב"הלוואות לכל מטרה"; חיפשת וביקרת ב"פיגור בתשלום? פנה לעורכי הדין שלנו עכשיו!". תוקפים מיומנים כמונו יכולים למצוא מידע כל כך רגיש שיכול גם להוביל לגירושין.

חשוב לדעת: הייצוא אף כולל מונחים שהוקלדו באופן מקומי בכתובת ה-URL של הדפדפן, מבלי שהמשתמש לחץ על "שלח". התנהגות זו מעניקה לדני תחושה כוזבת של פרטיות, שכן דני מאמין שהקלדותיו הן מקומיות למכשיר שלו.

מטא

מבנה התיקיות של שירותי הייצוא של Meta. תמונה: יח"צ סייברארק

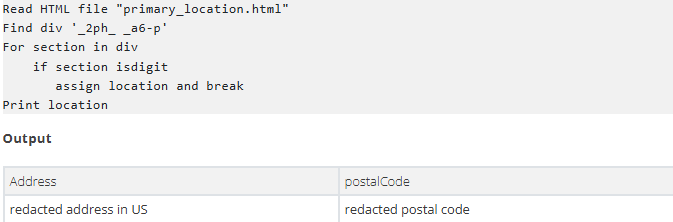

איתור המיקום הפיזי של דני

ניתן להשתמש בייצוא כדי למצוא את מיקום המשתמש המדויק (כולל המיקוד), ולרגל אחריו. דיוק המידע תלוי בכך שדני יפעיל את ה-GPS במכשיר הנייד שלו, אחרת מטא תשתמש רק בכתובת IP ובמידע הזמין לציבור.

ידיעת כתובת המגורים של דני מאפשרת לנו גם לתקוף את רשת ה-Wi-Fi שלו בשיטות ידועות, כגון מתקפות Evil Twin ו-Deauthentication.

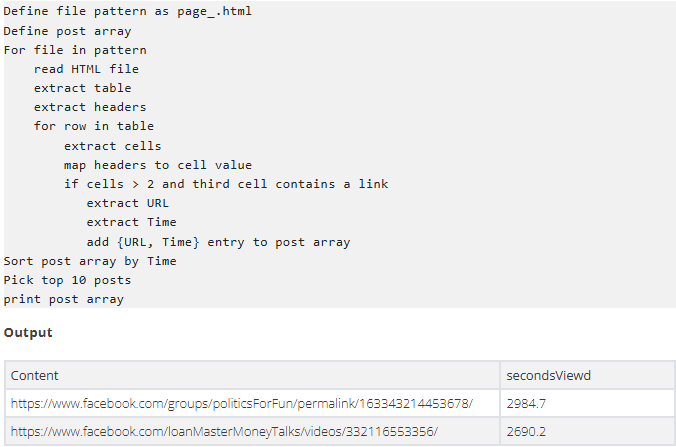

לאתר פוסטים שדני אהב וליצור קמפיין פישינג

אחד הנתונים המעניינים יותר ששחקנים עוינים עשויים להשתמש בו נגדנו הוא העדפות הפוסטים שלנו. גילינו שהנתונים שנאספו עלינו במהלך השנתיים האחרונות כה מפורטים, שהם מתעדים כל פוסט ב-Facebook שאנו צופים בו ואת מספר השניות המדויק שהוא מופיע על המסך שלנו.

איסוף נתונים פולשני זה מאפשר לנו ליצור קמפיין הנדסה חברתית מתוחכם המבוסס על תחומי העניין של דני. בעזרת המידע המפורט של הפוסטים המועדפים על דני יחד עם משך הצפייה המדויק של כל אחד מהם, נוכל להיעזר ב-LLM כדי ליצור דוא״ל פישינג מותאם אישית עבורו. אחרי כן נוכל לפגוע בדני במגוון דרכים, כמו השתלטות על חשבון הוואטסאפ הפרטי שלו, הונאות פיננסיות ורגשיות ועוד.

מה אנחנו יודעים על דני עד כה?

על בסיס מידע "אישי" בלבד, הצלחנו למפות את הנכסים הקריטיים ביותר של דני, כולל מכשיר ה-MFA הפעיל שלו, אשר ככל הנראה משמש כגורם ה-MFA הפעיל עבור נכסי החברה שלו. ידיעת פרטי המטא-נתונים המדויקים של המכשיר (כגון גרסת מערכת ההפעלה) מאפשרת לנו לתקוף את המכשיר הזה ביעילות.

למדנו הרבה על טביעת הרגל הדיגיטלית של הקורבן שלנו, כולל סוכני המשתמש הנפוצים שלו, ספק הרשת הסלולרית, ספק האינטרנט ומיקום ראשי. המידע שנאסף עזר לנו לחמוק מאמצעי הגנה ולאסוף מודיעין על היעד שלנו.

באמצעות מכשירי ה-Bluetooth שלו (המשמשים בדרך כלל בסביבה משרדית תאגידית), האזנו למיקרופון של דני ושמענו את סודותיו העמוקים ביותר. האם יש לו בעיות עם אשתו? או שאולי הוא היה אדיב מספיק כדי לשתף את הסיסמה ל-VPN הארגוני שלנו? נוכל גם להזין את הדגימות הקוליות שאנו מקבלים למודל Deepfake, ולהמשיך לבצע עליו התקפות הנדסה חברתית.

החיים ההרוסים של דני. תמונה: יח"צ סייברקארק

תרחישי איום אלה הם רק קצה הקרחון. מאות מקרי שימוש אחרים אורבים בצללים ומחכים לשעת כושר כדי לנצל לרעה את הנתונים שלנו. כמה דוגמאות בולטות שלא נחקרו כוללות ניחוש שאלות אבטחה באמצעות בינה מלאכותית, חילוץ מסמכים רגישים מ-Google Drive למטרות הנדסה חברתית, ניחוש סיסמאות כדי להפחית את מרחב החיפוש בשיטת "כוח גס" ועוד אפשרויות רבות.

התוקפים יכולים למנף את התרחישים שהצגנו כאן כדי ליצור מסגרת איסוף מודיעין פורה ולהרחיבה בקלות כדי לכלול טכניקות חדשות שונות. ודני? תקפנו את כל התחומים החשובים של חייו וייתכן שהם לעולם לא יחזרו לקדמותם.

מזעור סיכונים

אז מה אנחנו יכולים לעשות כדי להגן על עצמנו?

– להשתמש ב-MFA חזק ועמיד בפני פישינג עבור כל החשבונות, תוך הקפדה על מורכבות הסיסמה המתאימה. רבים אינם רואים בחשבונות הרשתות החברתיות מידע "רגיש" ומתעלמים מבקרות אבטחה קריטיות.

– אין לסנכרן סיסמאות בין החשבונות האישיים לחשבונות בעבודה. קל לעשות זאת בטעות, ולכן ההרגל הטוב ביותר הוא להימנע משימוש בחשבונות אישיים בסביבות ארגוניות כלשהן. אם כבר סנכרנתם את אחת הסיסמאות לחשבון ה-Google שלכם, יש להיכנס אל מנהל הסיסמאות של גוגל כדי להציג ולהסיר אותה.

– לנטר את פעולות הייצוא חשבון האישי כפעולות רגישות ולהגיב בהתאם. יש לשלב זיהוי זה באסטרטגיית ITDR יעילה.

– לבקש מחיקה של הנתונים האישיים עבור חשבונות סרק. זוהי זכותכם החוקית, המוגדרת ב-GDPR ותקנות דומות, "הזכות להישכח".

– לבצע מחיקה מוחלטת (Wipe) מאובטחת של הכונן המכיל את פרטי הייצוא המקומיים, על ידי החלפה של המקטע הרלוונטי בכונן המקומי עם ספרות 0 ו-1 באקראי כדי למחוק לצמיתות את הנתונים. ניתן לבצע פעולה זו באמצעות פקודת shred ב-Linux או SDelete (Sysinternals) ב-Windows. יש לנקוט משנה זהירות בעת הפעלת כלים אלה, מכיוון שלא ניתן יהיה לשחזר קבצים לאחר המחיקה.

– להשתמש בדפדפן מוגן ברמה הארגונית. מוצרים אלה מאפשרים יכולות ביקורת תוך הפחתת פני השטח החשופים להתקפה שמקורם בנתוני הפעלת אינטרנט, סנכרון סיסמאות ומילוי טפסים אוטומטי, פקודות מסוכנות והעלאה והורדה של נתונים אישיים.

ליאור יקים הוא חוקר איומים ב-CyberArk Labs