חברת Wiz חושפת פרצת אבטחה קריטית ב-Redis שהסתתרה 13 שנה

הפרצה הוגדרה ברמת החומרה הגבוהה ביותר ומאפשרת לתוקף להריץ קוד משלו ולהשתלט על המערכת

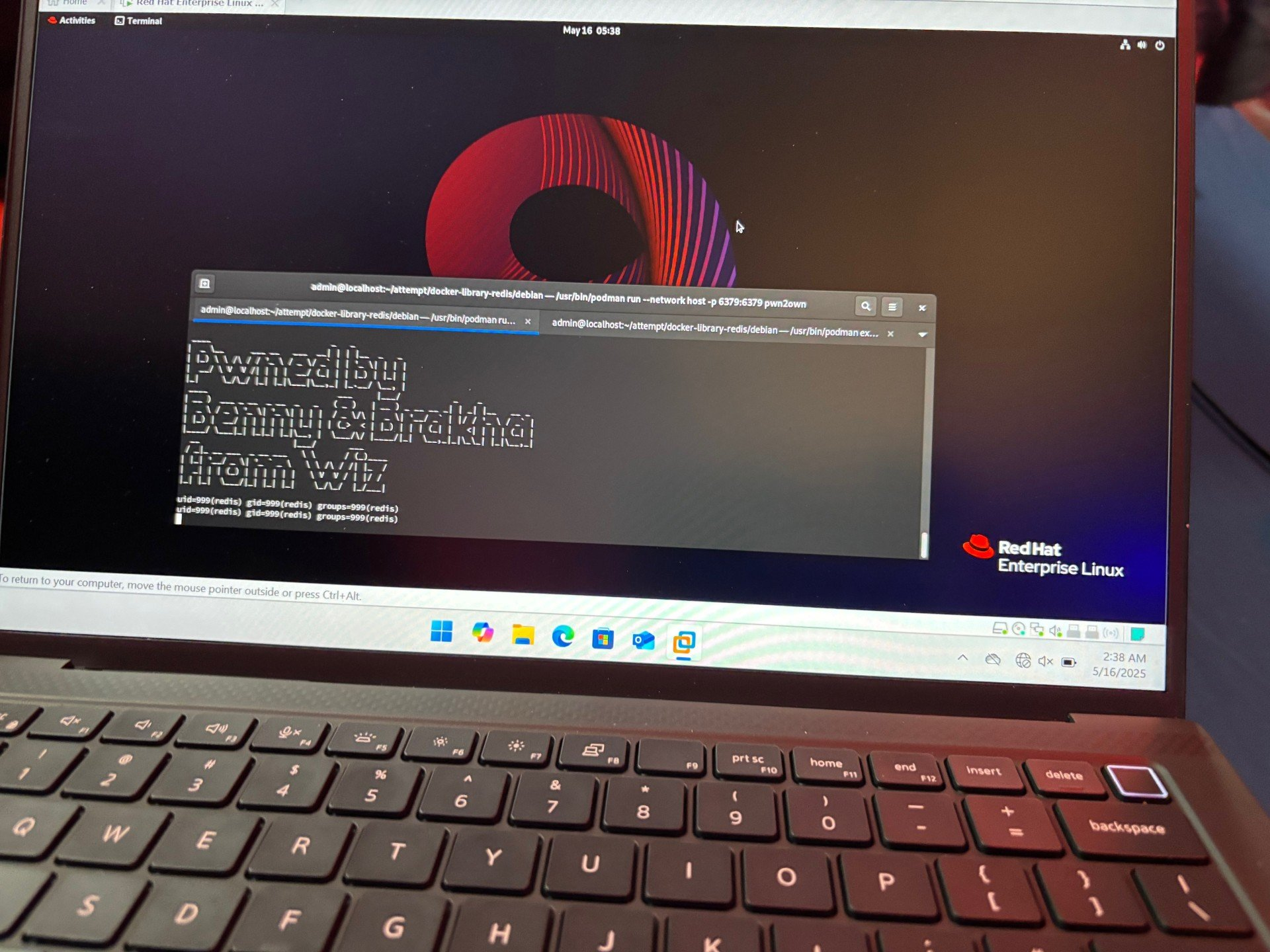

תמונה: באדיבות Wiz

חוקרי Wiz פרסמו במהלך חג סוכות כי הצליחו לחשוף פרצת אבטחה קריטית מסוג Remote Code Execution ב-Redis, טכנולוגיה נפוצה שרצה בכ-75% מהסביבות בענן. הפרצה, שקיבלה את השם RediShell (CVE-2025-49844), מנצלת באג בן 13 שנה בקוד המקור של Redis ומשפיעה על כל הגרסאות.

Redis היא מערכת קוד פתוח לניהול מסדי נתונים בזיכרון, שנועדה לספק ביצועים מהירים במיוחד ונמצאת בשימוש נרחב (כאמור, עד 75% מסביבות הענן). בעיקר עבור אחסון זמני, ניהול סשנים והעברת הודעות בין שירותים. החברה סיווגה את פרצת האבטחה בציון CVSS מקסימלי של 10.0, דרגת החומרה הגבוהה ביותר וזו הפעם הראשונה שציון זה ניתן לפרצה במערכת זו.

הגדרות ברירת מחדל לא מאובטחות

הפרצה מתבססת על שיבוש זיכרון מסוג Use-After-Free (UAF), תקלה שקורית כאשר המערכת מנסה לקרוא נתון שנמחק כבר מהזיכרון. בשפה פשוטה: התוכנה מנסה לקרוא מידע ממקום שכבר לא שייך לה והתוקף יכול לנצל זאת כדי לפרוץ קדימה, להריץ קוד משלו ולהשתלט על המערכת.

למעשה, תוקף שמבצע התחברות למערכת יכול לשלוח סקריפט Lua זדוני (שפת סקריפטים ש-Redis תומכת בה כברירת מחדל), הסקריפט מאפשר להריץ קוד מקורי על השרת ומעניק גישה מלאה למערכת לתוקף שכעת יכול לגנוב או למחוק נתונים רגישים, להריץ קוד כרייה או לנעול את המערכת ולבקש כופר עבור שחרורה וכמובן – לנוע לרוחב (Lateral Movment) ברשת הענן.

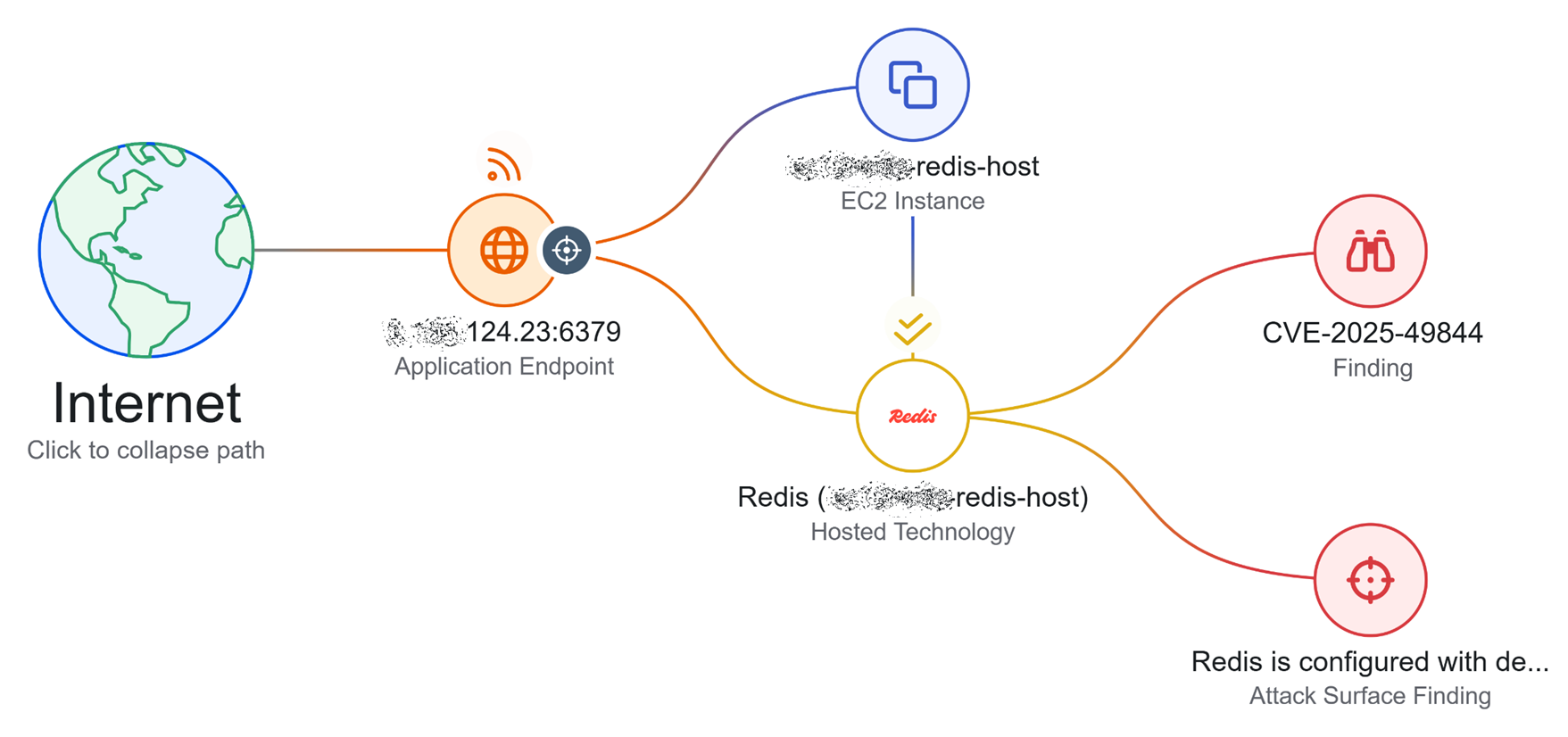

תמונה: באדיבות Wiz

על פי חוקרי Wiz, היקף הפגיעה רחב למדי: 330,000 מופעי Redis חשופים לאינטרנט, 60,000 מופעים פועלים ללא אימות בכלל ובנוסף, 57% מסביבות הענן מריצות Redis כ-container ללא הקשחות אבטחה.

ב-Wiz ציינו כי Redis, כברירת מחדל, אינה דורשת סיסמה. אם Redis מותקנת כ-container (כפי שמקובל בענן) ולא בוצעה הקשחה, היא עלולה להיות פתוחה לגמרי, ולאפשר לכל אחד לשלוח סקריפטים זדוניים ולהפעיל את הפרצה. כמו כן, הם טוענים כי גם מופעים שאינם חשופים לאינטרנט עלולים להיות נגישים מתווך פנימי בענן ולכן תוקף עם גישה פנימית יכול לנצל את Redis כדי לחדור עמוק יותר.

אז מה לעשות כעת?

על אף שב-Wiz פרסמו את פרצת האבטחה רק בימים האחרונים, Redis עודכנה כבר במהלך חודש מאי במהלך כנס Pwn2Own Berlin. החברה שיחררה תיקון בשבוע שעבר ופרסמה לצד הגרסה המתוקנת גם עלון אבטחה עם כל ההסברים לצעדים הנדרשים.

כעת, מה שצריך לעשות הוא כמובן לשדרג מיידית לגרסה האחרונה והמתוקנת של Redis. לאחר מכן יש להפעיל אימות גישה, להשבית פקודות לא נחוצות (כולל Lua אם לא נמצא בשימוש), להריץ את התוכנה בהרשאות מינמליות ולהגביל את הגישה לרשתות מאובטחות בלבד.