נעלמתם מגוגל? אולי מישהו שתל לכם באתר לינקים לפורנו והימורים

הם אולי בלתי נראים למשתמש, אבל גוגל ומנועי חיפוש נוספים רואים הכל, גם אם אתם לא

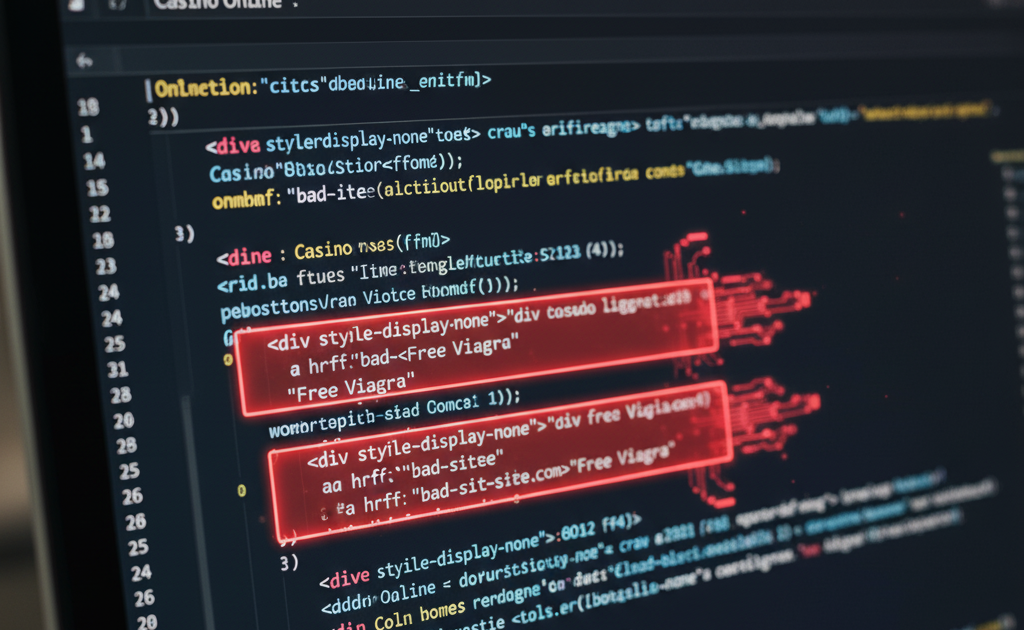

תמונה: נוצרה באמצעות AI

קמתם בבוקר, פתחתם את הדוח השבועי של הקידום האורגני וראיתם שהדירוג של האתר שלכם צנח בלי שום סיבה ברורה. אין שינוי בתוכן, אין איזה עדכון באלגוריתם שפספסתם, אבל משהו מרגיש לא נכון, לא טוב ורגע אחרי גם הלקוחות מתחילים לדווח שתוכנות אבטחה חוסמות את האתר או מתריעות עליו?

אם התסריט הזה נשמע לכם מוכר, כנראה שבלי ששמתם לב מישהו החליט להפוך את אתר החברה שלכם לחדר לפי שעה לקישורים מפוקפקים, כאלו שיובילו את האדם התמים לאתרי הימורים לא חוקיים או לאתרים מסוג אחר שאף אחד מעולם לא ביקר בהם בעצמו, אבל מכיר מחברים. הבעיה עם הקישורים האלו היא שמשתמשים רגילים לא יוכלו להבחין בהם, אבל מנועי חיפוש וכלי אבטחה מזהים אותם מרחוק.

איום בלתי נראה אבל מסוכן במיוחד

מנועי החיפוש סורקים באופן שוטף את קוד ה-HTML של כל אתר, ומזהים בקלות קטעי קוד חשודים שנוספו אליו על ידי תוקפים מה שנחשב לאחת משיטות המניפולציה הידועות בעולם ה-Black Hat SEO. קישורים מוסתרים לאתרים מפוקפקים פוגעים באמינות האתר ומורידים את הדירוג שלו בגוגל, מה שמוביל מיידית לצניחה בתנועה האורגנית ובביצועי ה־SEO. הבעיה הזו הפכה חמורה עוד יותר מאז שמנועי החיפוש שילבו כלי בינה מלאכותית שמסוגלים לקרוא את כל הקוד של האתר. המשמעות היא שכאשר משתמש מבקש מה-AI “לסכם את הדף” או “למצוא מידע על שירות מסוים”, המנוע עלול לשאוב גם את הקישורים הזדוניים שהושתלו בקוד ולסיים את התקציר הלגיטימי של אתר החברה שלכם בהמלצה על אתר הימורים, או גרוע מזה.

מנועי חיפוש אוהבים אתרים שמקשרים לתוכן איכותי. קישורים לדומיינים אפלים עושים בדיוק ההפך. אם האתר שלכם מפנה בלי ידיעתכם לפורטל מפוקפק אתם נופלים איתו למטה. וזה עוד לפני שנגענו בעניין המשפטי: אם הקישור המוסתר מוביל לתוכן לא חוקי אתם עלולים להיות אלו שיואשמו, גם אם לא שמתם אותו בעצמכם.

אז איך ניתן לבדוק שאין לכם מזדנבים לא חוקיים בתוך קוד האתר? הדרך הכי פשוטה היא לבחון את קוד המקור ולוודא שהוא כולל את מאפייני ה-CSS הבאים:

- display:none

- visibility:hidden

- opacity:0

- height:0

- width:0

- position:absolute

המאפיינים האלה עשויים לשמש גם למטרות לגיטימיות (למשל תפריטים נסתרים או חלונות קופצים), אך כשמזהים אותם סביב קישורים זה עלול להעיד על ניסיון להחביא תוכן זדוני.

איך בכלל מגיע הלינק הזדוני לקוד האתר?

מן הסתם, אף ארגון או חברה לא מכניסים לקוד המקור של האתר שלהם לינקים זדוניים, אבל ברגע שיש לתוקף גישה הוא יישם אותה. זה יכול לקרות דרך חשבון מנהל שנפרץ, תוסף שלא עודכן, תבנית פרוצה או אפילו דרך פריצה לשרת שמאחסן כמה אתרים ביחד.

הדרך הקלאסית היא פריצה לחשבונות מנהלים: ברשת האפלה פועלת תעשייה שלמה של מכירת פרטי גישה. תוקפים משיגים סיסמאות דרך פישינג, תוכנות ריגול, או באמצעות דליפות מידע פומביות. משם, הדרך לקוד המקור של האתר קצרה במיוחד כמובן.

דרך נוספת היא פרצות ב-CMS, אותן תוקפים יכולים לנצל כדי לערוך קבצים חשובים באתר (כמו header.php או index.php) ולהוסיף לתוכם בלוקים של קישורים מוסתרים. בנוסף, שיטה מתוחכמת של התוקפים היא להתקיף דווקא את שרת האחסון ולא את האתר עצמו. אם האבטחה חלשה או אם יש ריבוי אתרים על שרת משותף, תקיפת אתר אחד יכולה לאפשר גישה לכל השאר.

ולסיום – אם זה חינם, זה כנראה מזיק. לכן, אם אתם מתחילים לבנות את האתר בימים אלו, עדיף להימנע מתבניות עיצוב חינמיות שמסתובבות ברשת. הן עלולות לכלול קוד זדוני עם בלוקים מוסתרים של לינקים.

כמו כל דבר בעולם הסייבר – עדיף למנוע מאשר לרדוף אחרי הנזק. תבניות ממקורות לא מוכרים? לא תודה. תוספים שלא בשימוש? מחיקה. הרשאות מיותרות? לקצץ. גיבויים שוטפים? חובה. כי הדבר האחרון שאתם רוצים זה לקום לבוקר שבו האתר שלכם מוכר ביטקוין מזויף בלי שידעתם.